1、RBAC 是什么?

Role-Based Access Control,即:基于角色(Role)的访问控制。广泛应用系统安全、数据库管理、网络管理等领域,它提供了一种可扩展、可管理的访问控制机制,有助于保护系统资源免受未经授权的访问和潜在的安全威胁。

RBAC 模型的关键组成部分包括以下几个要素:

- 角色(Roles):定义了一组相关权限的集合,例如管理员、用户、审计员等。每个角色代表了特定的工作职责或访问需求。

- 权限(Permissions):表示可以执行的操作或访问的资源。权限可以是系统级别的,也可以是特定功能或数据的访问权限。

- 用户(Users):系统中的个体用户,被分配到一个或多个角色中。

- 授权(Authorization):将角色与权限进行关联,并将角色分配给用户。授权过程确定了用户在系统中的访问权限。

RBAC 认为授权实际上是Who、What、How 三元组之间的关系,也就是Who对What进行How 的操作,也就是“主体”对“客体”的操作。

- Who:是权限的拥有者或主体(如:User,Role)。

- What:是操作或对象(operation,object)。

- How:具体的权限(Privilege,正向授权与负向授权)。

通过使用 RBAC,组织可以实现细粒度的访问控制,确保用户只能访问他们所需的资源,并提高系统的安全性和可管理性。

2、为什么要使用RBAC模型?

基于角色的访问控制(RBAC)模型解决了许多与权限管理相关的问题,主要包括以下几个方面:

- 简化权限管理:RBAC模型通过将权限授予角色而不是直接授予用户,简化了权限管理的复杂性。管理员可以根据用户的职责和职位将其分配到适当的角色,而不必为每个用户单独配置权限。这样可以减少管理工作量,提高效率。

- 降低错误和风险:RBAC模型减少了手动配置权限的错误风险。由于权限是基于角色进行管理,管理员只需要为角色定义适当的权限,而不必考虑每个用户的具体权限。这样可以减少配置错误和意外授权的可能性,提高系统的安全性。

- 支持权限的继承和维护:RBAC模型支持权限的继承。当一个用户被分配到一个角色时,他将自动继承该角色所具有的权限。如果需要更改权限,只需调整角色的权限定义即可,而无需逐个修改每个用户的权限。这样简化了权限的维护和更新过程。

- 增强了系统的可扩展性和灵活性:RBAC模型使系统能够更好地适应变化和扩展。当新增用户或角色时,只需将其分配到相应的角色,而无需修改系统的访问规则。这样可以轻松地扩展系统并适应组织结构的变化。

- 促进了合规性和审计:RBAC模型使合规性和审计更加可行。通过角色的权限分配和管理,可以更容易地跟踪和审计系统中的权限使用情况。这有助于确保符合法规要求,并提供了追踪和解决潜在安全问题的能力。

综上所述,RBAC模型通过简化权限管理、降低错误和风险、支持权限继承和维护、增强系统的可扩展性和灵活性,以及促进合规性和审计,解决了许多与权限管理相关的问题,提高了系统的安全性和管理效率。

3、RBAC模型四级分级

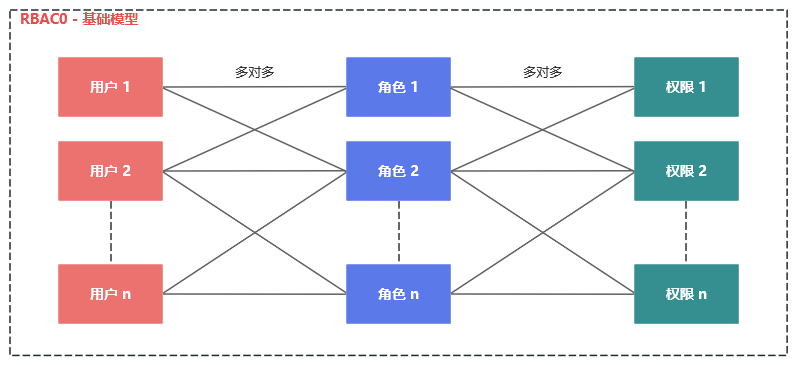

RBAC0(Core RBAC):最简单的RBAC形式,员工使用角色来获取权限(使用最多)。

基本模型有三个元素:用户、角色和权限。模型设计基于“多对多”原则,即多个用户可以具有相同的角色,一个用户可以具有多个角色。同样,您可以将同一权限分配给多个角色,也可以将同一角色分配给多个权限。

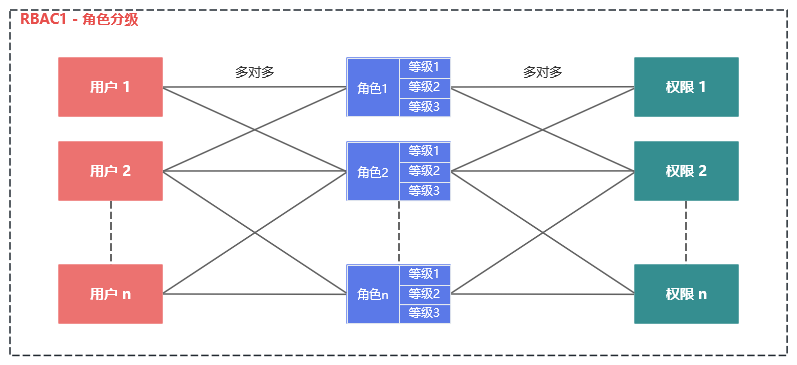

RBAC1(Hierarchical RBAC):建立在 Flat RBAC 规则之上,增加角色分层。

添加了第四个组件-层次结构,它定义了不同角色之间的资历关系。通过允许高级角色自动获取下级角色的权限,可以消除冗余,例如在角色重叠时必须指定某些权限。

常见表结构设计:

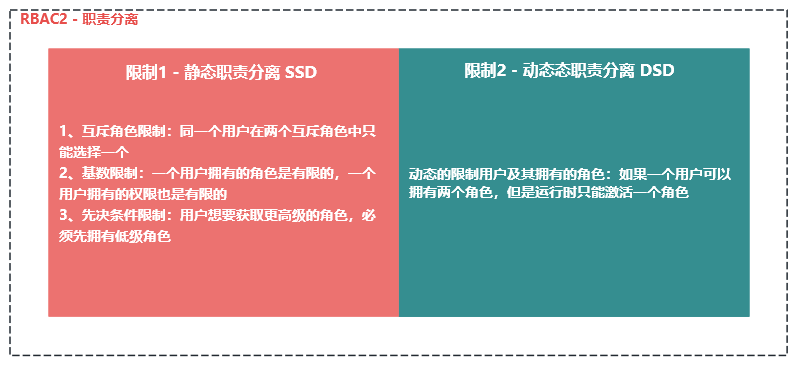

RBAC2(Static separation of duty (SSD) relations):受约束的,建立在分层 RBAC0 之上,并增加 职责分离。

对用户、角色和权限三者之间增加了一些限制。这些限制可以分成两类,即静态职责分离SSD(Static Separation of Duty)和动态职责分离DSD(Dynamic Separation of Duty)。例如,作为一个角色的成员的用户将无法被指派为具有利益冲突的角色的成员。具体限制如下图:

常见表结构设计:

RBAC3(Dynamic separation of duty (DSD) relations):RBAC3 = RBAC1 + RBAC2

与SSD一样,DSD限制了可用的用户权限,但基于不同的上下文。例如,根据会话期间执行的任务,用户可能需要不同级别的访问,DSD限制会话期间激活的权限。

4、RBAC的适用场景

企业组织架构:在企业中,RBAC可用于根据员工的职位、角色和职责来管理访问权限。不同部门的员工可以被分配到不同的角色,以便根据其工作职能限制他们对系统和资源的访问。

应用程序和系统访问控制:RBAC可用于管理应用程序和系统中的用户访问权限。管理员可以根据用户的角色将其分配到适当的角色,并定义角色的权限集合。这样,系统可以确保用户只能访问其所需的功能和数据,从而提高安全性。

多租户系统:在多租户环境中,RBAC模型可以用于对不同租户之间的访问进行隔离和管理。每个租户可以有自己的角色和权限定义,以确保其数据和资源只能被其授权的用户访问。

医疗保健:在医疗保健领域,RBAC可用于管理医生、护士和管理员等不同角色的访问权限。例如,医生可以被分配到具有病人记录和处方访问权限的角色,而护士只能访问病人记录。

金融和银行:在金融和银行领域,RBAC可用于管理不同用户角色的访问权限,例如客户、经理和审计人员。通过RBAC,可以确保客户只能访问其自己的账户信息,而经理和审计人员可以拥有更广泛的访问权限。

云计算和网络服务提供商:RBAC可用于管理云计算平台和网络服务提供商中的用户访问权限。不同用户可以被分配到不同的角色,以限制其对云资源、虚拟机或网络设备的操作。

RBAC模型可以应用于各种不同的领域和系统,以提供更安全、灵活和可管理的访问控制机制。根据特定的需求和环境,可以根据RBAC模型进行定制和扩展。

5、总结(优缺点)

RBAC模型的优点:

简化权限管理:RBAC模型通过将权限分配给角色,再将角色分配给用户,使得权限管理更加灵活和易于管理。管理员可以通过调整角色和用户之间的关系,来分配和撤销权限,而无需直接管理每个用户的权限。

灵活的角色与权限关系:RBAC模型支持多对多的角色与权限关系,即一个角色可以拥有多个权限,一个权限也可以被多个角色所共享。这种灵活性使得RBAC适用于各种复杂的权限管理需求。

提高安全性:RBAC模型可以确保用户只有所需的权限,并提供了良好的隔离性。通过严格控制权限的分配,可以减少系统中的安全漏洞和潜在的攻击风险。

易于扩展和维护:由于RBAC模型使用了基于角色的抽象概念,当系统需要进行扩展或调整时,只需修改角色的权限分配,而无需改变具体的用户权限。

RBAC 模型的缺点:

复杂性:尽管RBAC模型提供了灵活的权限管理机制,但其本身也较为复杂。设计和实施RBAC系统需要仔细考虑角色的定义、权限的分配以及用户与角色之间的关系,需要进行详细的规划和配置。

难以处理特殊情况:RBAC模型对于不同角色的用户可能存在某些特殊需求或特权,如临时提升权限、临时改变角色等,这些特殊情况可能难以通过RBAC模型来满足。

高度依赖角色设计:RBAC模型的有效性和安全性高度依赖于正确定义和管理角色。如果角色设计不合理或者角色权限分配不当,可能导致系统中出现权限过度或权限不足的问题。

难以适应复杂场景:在某些复杂的业务场景下,RBAC模型可能无法满足需求。例如,需要考虑时间约束、地域约束、审批流程等其他因素时,RBAC模型的简单角色与权限关系可能显得不够灵活和细粒度。

总结起来,RBAC模型具有简化权限管理、灵活的角色与权限关系、提高安全性和易于扩展等优点。但同时也存在复杂性、处理特殊情况困难、高度依赖角色设计和难以适应复杂场景等缺点。在实施RBAC模型时,需要根据具体情况进行合理规划和权衡。

参考资料

- RBAC权限管理(一):https://developer.aliyun.com/article/1283825?spm=a2c6h.12873639.article-detail.23.4cbf32f7uxQwy4

- RBAC权限管理(二):https://developer.aliyun.com/article/1283826?spm=a2c6h.12873639.article-detail.36.19562d04qNyBwe

- RBAC权限模型:https://developer.aliyun.com/article/1374900?spm=a2c6h.12873639.article-detail.30.19562d04qNyBwe

- RBAC权限管理模型:https://zhuanlan.zhihu.com/p/448933244?utm_id=0

https://blog.csdn.net/m0_62006803/article/details/133962328

最后编辑:Jeebiz 更新时间:2025-11-21 13:41