ZAproxy是一个易于交互式的用于web应用程序漏洞挖掘的渗透工具,可以检测sql注入,跨站脚本,跨站请求伪造以及路径遍历等问题。

下载及安装:https://www.owasp.org/index.php/OWASP_Zed_Attack_Proxy_Project

点击exe文件,安装默认安装执行即可。

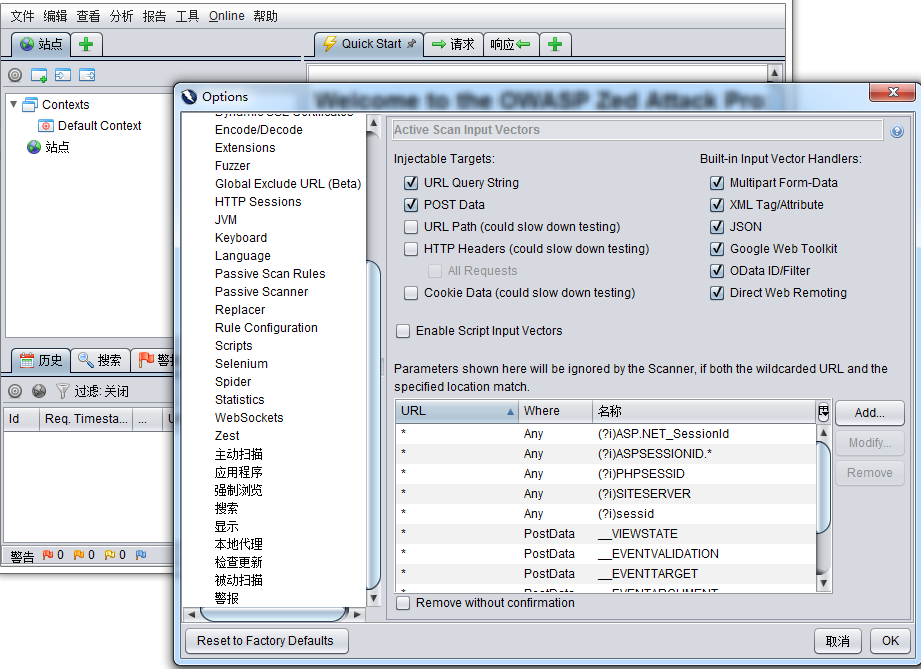

基本设置:

l 菜单栏–>>工具–>>选项–>>本地代理(ie通过本地代理进行测试)

l 菜单栏–>>工具–>>选项–>>connection(设置timeout时间及网络代理、认证)

l 菜单栏–>>工具–>>选项–>>Spider(设置连接的线程等)

l 菜单栏–>>工具–>>选项–>>暴力破解(此处可导入字典文件)

l 菜单栏–>>分析–>>扫描策略(设置扫描策略)

将ZAP设置为浏览器代理器,以chrome(windows)为例

- 点击浏览器右上角的设置(收藏旁边)

2.点击设置

3.点击高级选项

4.点击网络——更改代理服务器设置

5.点击连接——局域网设置

6.代理服务器——选中为LAN使用代理服务器,默认127.0.0.1/8080

7.确定

功能

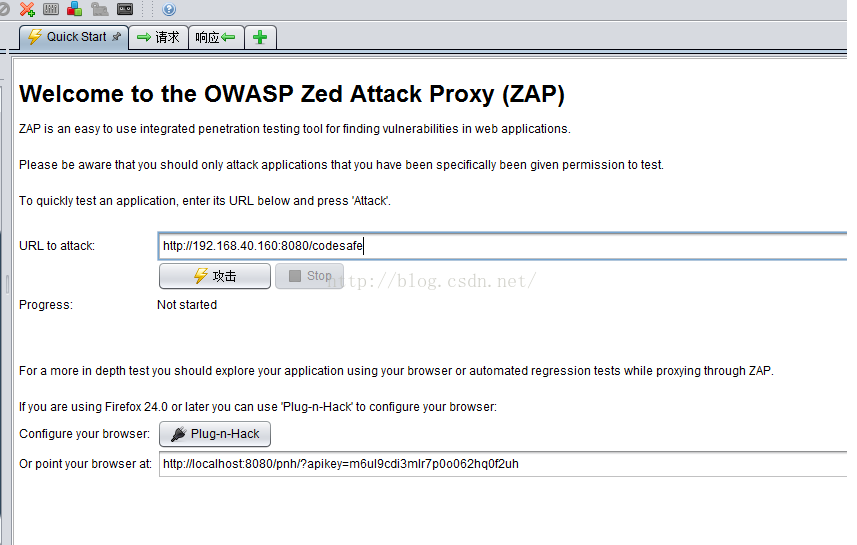

1.主动扫描,在url to Attack一栏处填入被攻击的url地址。然后点击“攻击”按钮

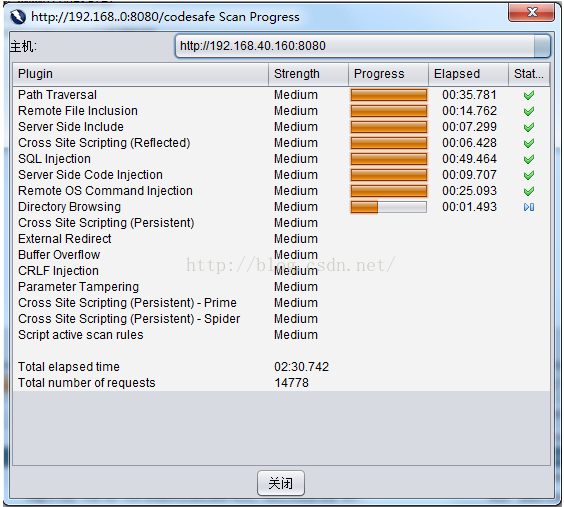

主动扫描是OWASP ZAP最强大的功能之一,可以自动对目标网站发起渗透测试,可以检测的缺陷包括路径遍历、文件包含、跨站脚本、sql注入等等。

2. 快速扫描

2.1 点击Quick Start

2.2 填入攻击的目标网址

2.3 点击“攻击”,如下图:

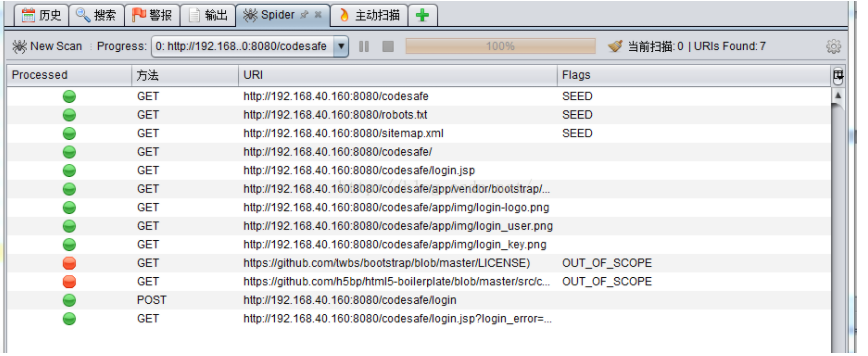

快速扫描会自动发起spider扫描和主动扫描

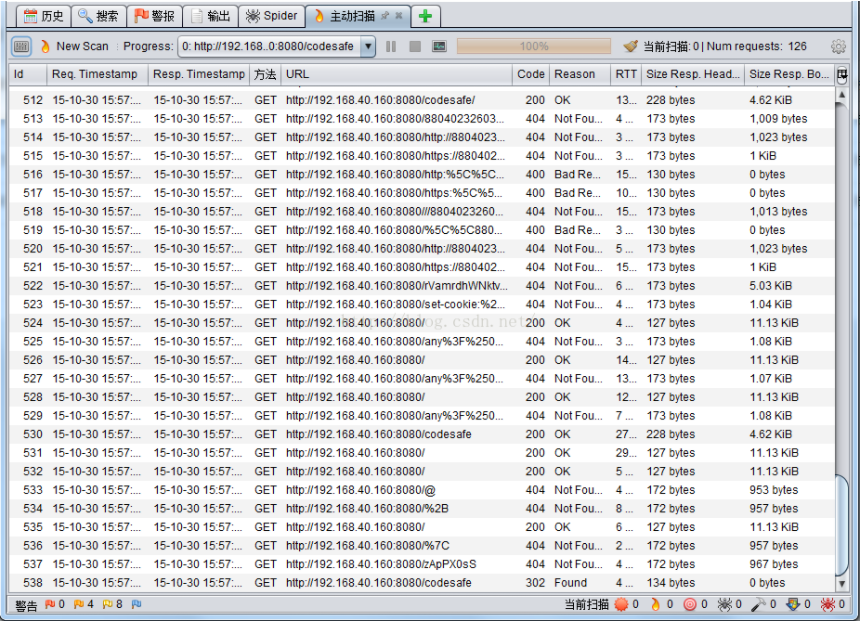

Spider 扫描:

主动扫描:

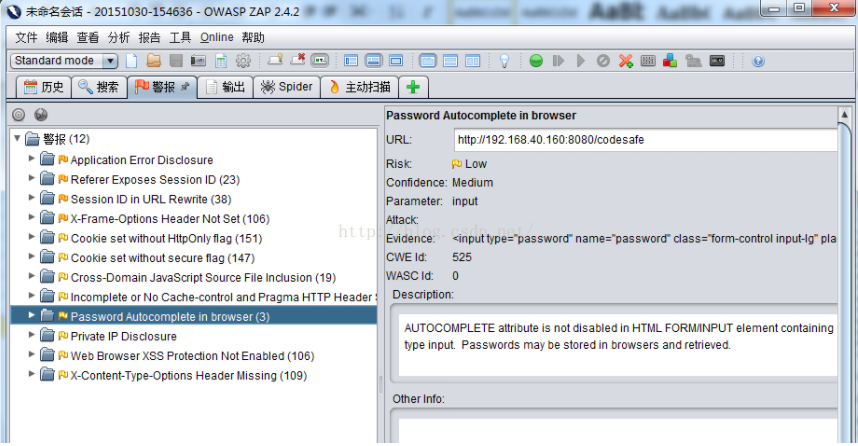

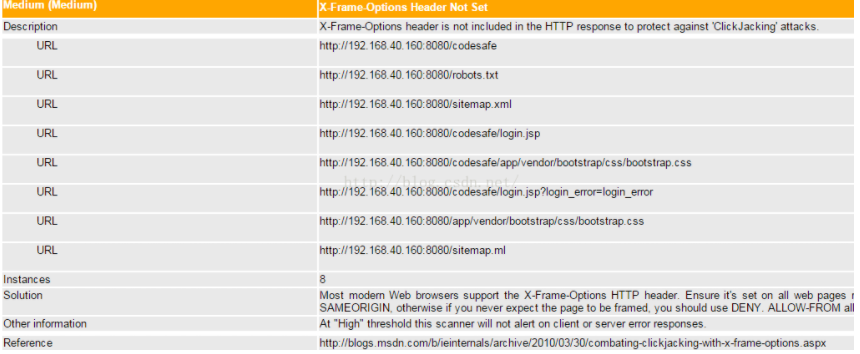

扫描结果

点击警告分类,可以看到当前网站对应的警告信息。如上图所示:

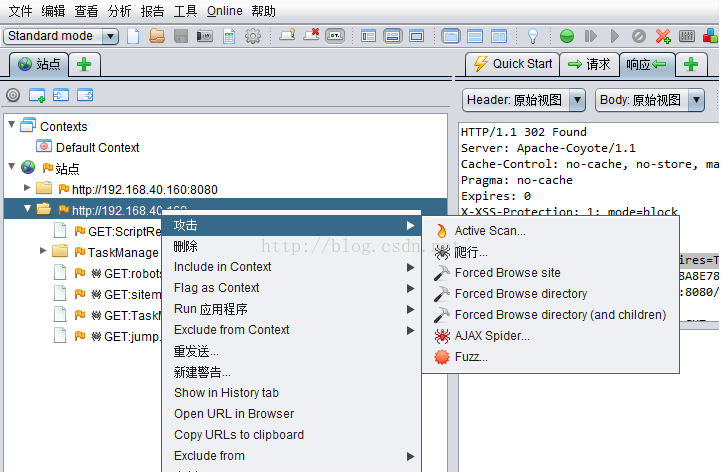

3.通过站点发起扫描

3.1 将ZAP设置为浏览器代理

3.2 打开OWASP ZAP

3.3 浏览器访问目标网址

3.4 右击ZAP站点里面的目标网址,选择ActiveScan,发起扫描。如下图:

通过这个方法还可以单独对网站发起蜘蛛爬行等操作,找到有效网址链接。

4.通过命令行发起扫描

4.1 命令行进入到OWASPZAP所在的安装目录,例C:\Program Files (x86)\OWASP\Zed Attack Proxy

4.2 执行以下命令发起扫描:

C:\ProgramFiles (x86)\OWASP\Zed Attack Proxy>zap.bat -cmd -quickurl http://192.168. 40.160:8080/codesafe -quickout d:\report.xml其中:http://192.168.40.160:8080/codesafe 为扫描目标网站,d:\report.xml为报告导出路径

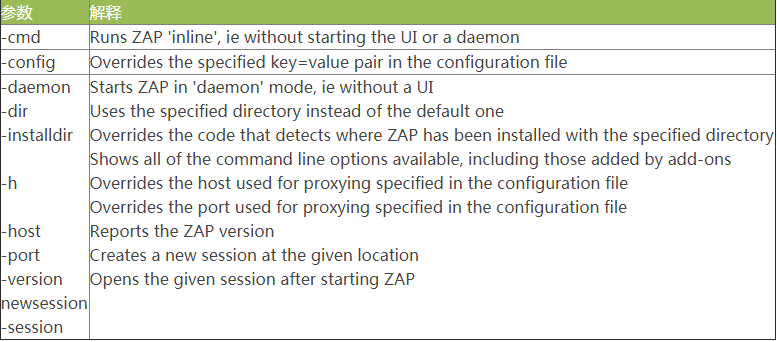

ZAP 命令参数:

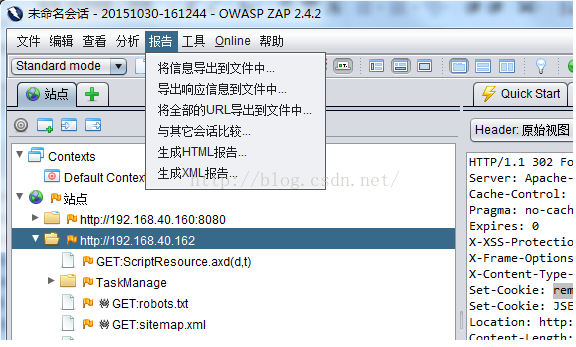

5.导出报告

5.1点击报告

5.2选择生成HTML报告或者XML报告

5.3选择保存路径,如图:

报告样式(HTML)

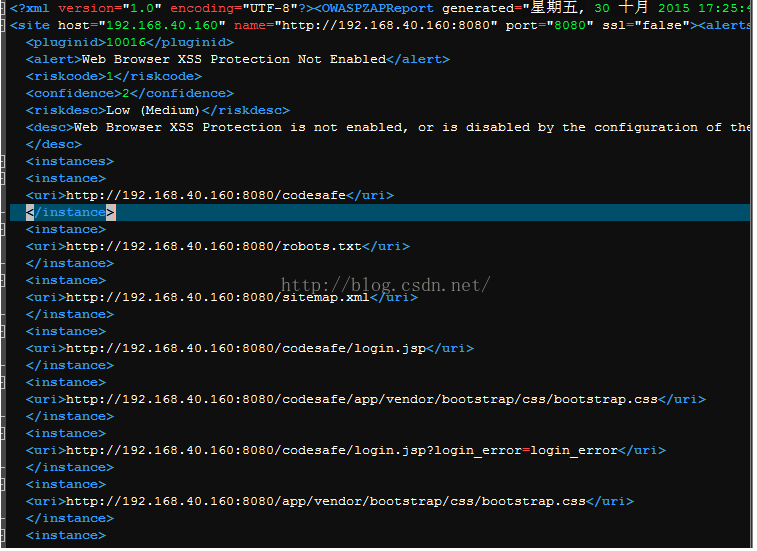

报告样式(XML)

更新时间:2025-03-07 15:41